| 1.2. NIS 配置 | ||

|---|---|---|

|

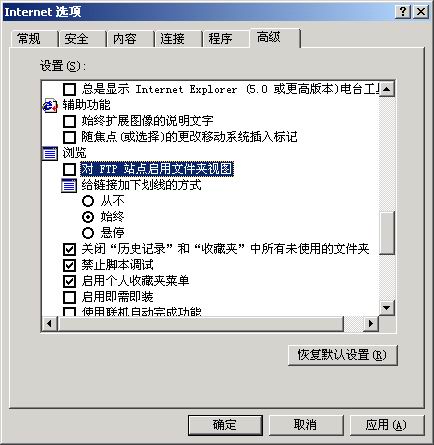

1. Windows平台的个人防火墙 |

|

如图,打开连接告警,则在发现策略中不存在的网络访问时,会打开对话框,询问策略。在建立控制策略阶段,便于策略调试。

个人防火墙设置-->自定义级别

![[注意]](/docbook/includes/images/docbook/note.png) |

|

在完成策略配置之后,关掉“连接告警”选项,则免受频繁打开的对话框的影响。但要注意选择默认禁止的策略——个人防火墙选项:"高级:除非特别允许,否则全部禁止"。 |

目标:能够让本机自由访问 Internet,拒绝来自外部的任何访问。

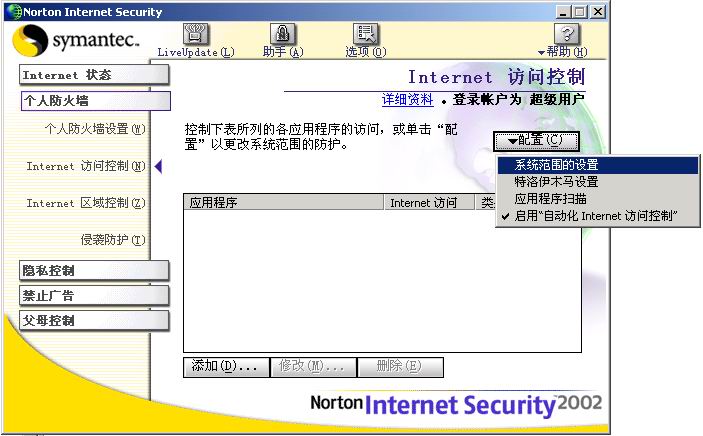

选择系统范围设置,进入安全策略配置菜单

选择系统范围设置,进入安全策略配置菜单

添加策略

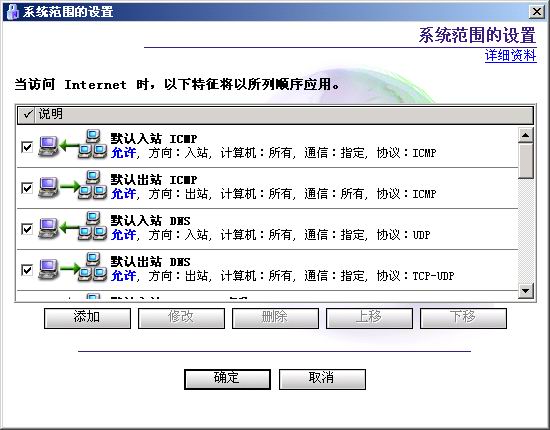

系统策略的初始值

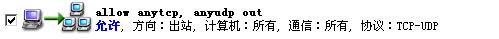

增加策略1: allow anytcp, anyudp out

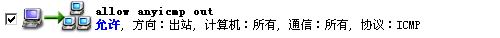

增加策略2: allow anyicmp out

增加 FTP Port模式的访问策略

这是由于FTP的特殊性(动态协商端口)决定的,对于 port 和 passive模式有不同的设置。

对于 passive 模式,则不需要再做配置,因为已经添加了全局设置: “all anytcp, anyudp out”。

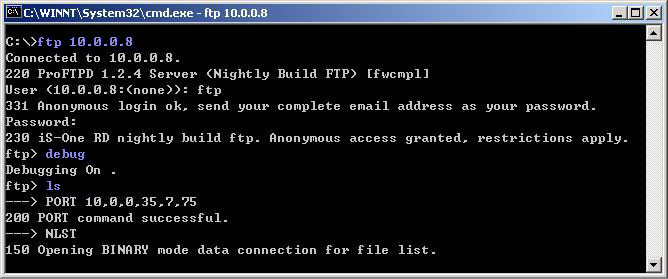

命令行的 ftp,由于默认使用 port 方式,因此需要单独对该应用添加设置。打开连接告警,以便在发现没有的访问策略,提示创建。(参见“连接告警”)

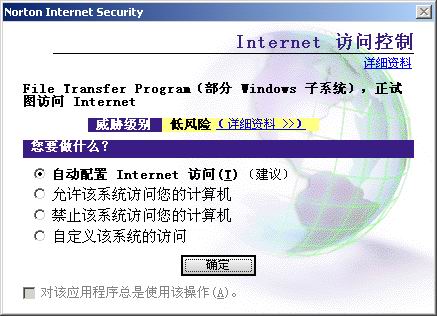

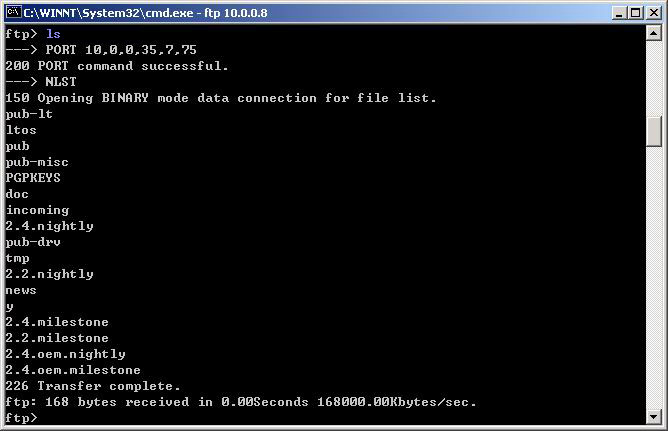

先在命令行下运行 ftp,访问外部站点。输入合法用户名后,输入 debug 命令,看到使用 PORT 模式。当用命令 ls,查看列表时,触发外部ftp服务器以 20(ftp-data)端口连接本机的一个动态端口。这时命令行ftp挂起,NIS的“连接告警”激活。

运行 ls,ftp 程序挂起

NIS的“连接告警”激活。

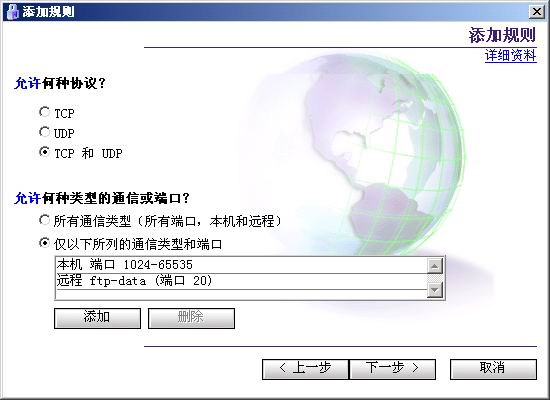

配置策略

ftp 得以正确运行

配置了一条应用程序访问控制策略

IE 去掉“对FTP站点启用文件夹视图”选项,便以 passive方式访问 ftp 站点。

![[警告]](/docbook/includes/images/docbook/warning.png) |

|

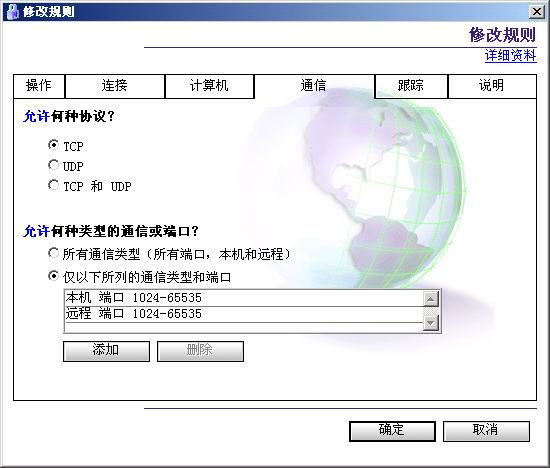

当然也可以通过增加一条系统范围的配置:“允许远程20端口到本地1024-65535的TCP/UDP访问”,来解决ftp客户端以标准模式访问外部ftp服务器的问题。虽然减少了对每一个ftp客户端的单独配置,但是加大了系统风险。 |

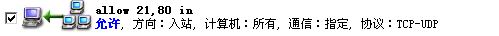

目标:除了让本机自由访问 Internet,还提供某些网络提供服务,如 http,ftp服务。

选择系统范围设置,进入安全策略配置菜单

配置系统策略:

添加由外部访问内部 21, 80 端口的策略。

但此时的FTP服务无法提供 passive 模式访问,因为 passive模式,客户端(远程主机)要访问服务器(本机)的动态端口。

支持 passive 模式的 FTP 服务

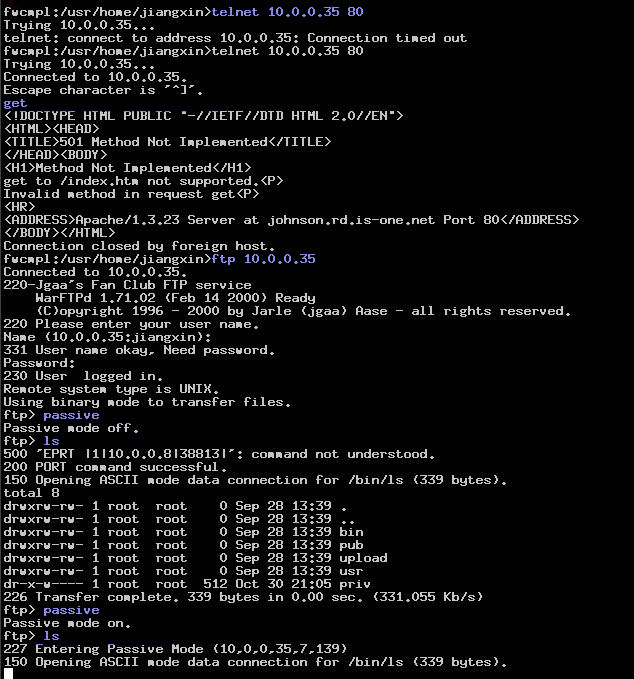

从远程(ftcmpl)测试本机(10.0.0.35)的80端口和21端口的访问。http服务(端口80)可以访问,普通ftp模式也通,但是passive 模式ftp不通,ftp命令挂起,NIS的“连接告警”激活。

从远程(ftcmpl)测试本机(10.0.0.35)的80端口和21端口的访问。passive 模式 ftp不通

远程 passive ftp 访问,激活NIS的“连接告警”。

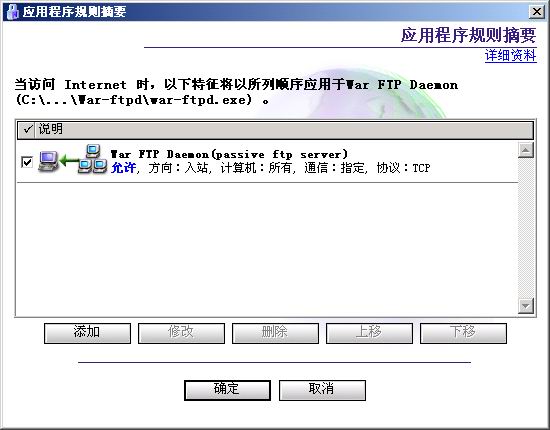

为 ftp 服务器程序:war ftp daemon,设置应用程序策略

然后,便可以提供 passive 模式 ftp 服务。

Copyright © 2006 WorldHello 开放文档之源 计划 |